コンテンツ

- 侵入検知システムを設定する理由

- Snortパッケージのインストール

- Oinkmasterコードの取得

- 以下の手順に従って、Oinkmasterコードを取得します。

- SnortにOinkmasterコードを入力する

- ルールを手動で更新する

- インターフェースの追加

- インターフェイスの構成

- ルールカテゴリの選択

- ルールカテゴリの目的は何ですか?

- ルールカテゴリに関する詳細情報を取得するにはどうすればよいですか?

- 人気のSnortルールカテゴリ

- プリプロセッサとフローの設定

- インターフェースの開始

- Snortが起動しない場合

- アラートの確認

サムは、アルゴリズム取引会社のネットワークアナリストとして働いています。彼はUMKCから情報技術の学士号を取得しました。

侵入検知システムを設定する理由

ハッカー、ウイルス、およびその他の脅威が絶えずネットワークを調査し、侵入する方法を探しています。ネットワーク全体が危険にさらされるのに必要なのは、ハッキングされた1台のマシンだけです。これらの理由から、侵入検知システムをセットアップして、システムを安全に保ち、インターネット上のさまざまな脅威を監視できるようにすることをお勧めします。

SnortはオープンソースのIDSであり、pfSenseファイアウォールに簡単にインストールして、家庭や企業のネットワークを侵入者から保護できます。 Snortは、侵入防止システム(IPS)として機能するように構成することもできるため、非常に柔軟です。

この記事では、トラフィックの分析をリアルタイムで開始できるように、pfSense2.0にSnortをインストールして構成するプロセスについて説明します。

Snortパッケージのインストール

Snortの使用を開始するには、pfSenseパッケージマネージャーを使用してパッケージをインストールする必要があります。パッケージマネージャーは、pfSense WebGUIのシステムメニューにあります。

パッケージのリストからSnortを見つけ、右側のプラス記号をクリックしてインストールを開始します。

snortのインストールには数分かかるのが普通です。pfSenseが最初にダウンロードしてインストールする必要のあるいくつかの依存関係があります。

インストールが完了すると、Snortがサービスメニューに表示されます。

Snortは、pfSenseパッケージマネージャーを使用してインストールできます。

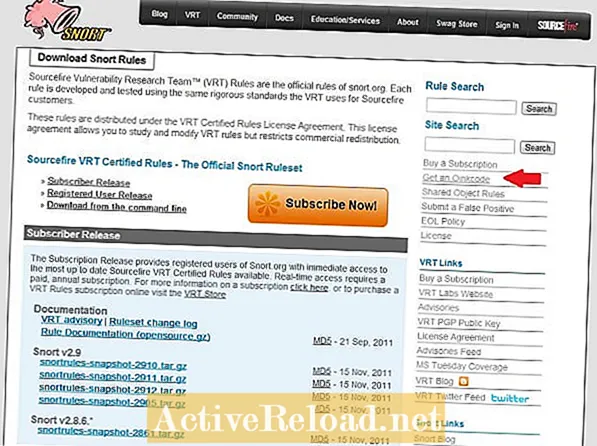

Oinkmasterコードの取得

Snortを使用するには、最新のルールセットで更新する必要があります。 Snortパッケージはこれらのルールを自動的に更新できますが、最初にOinkmasterコードを取得する必要があります。

利用可能なSnortルールの2つの異なるセットがあります。

- サブスクライバーリリースセットは、利用可能な最新のルールセットです。これらのルールにリアルタイムでアクセスするには、有料の年間サブスクリプションが必要です。

- ルールの他のバージョンは、Snort.orgサイトに登録するすべての人に完全に無料の登録ユーザーリリースです。

2つのルールセットの主な違いは、登録ユーザーリリースのルールがサブスクリプションルールより30日遅れていることです。最新の保護が必要な場合は、サブスクリプションを取得する必要があります。

以下の手順に従って、Oinkmasterコードを取得します。

- SnortルールのWebページにアクセスして、必要なバージョンをダウンロードしてください。

- [アカウントにサインアップ]をクリックして、Snortアカウントを作成します。

- アカウントを確認したら、Snort.orgにログインします。

- 上部のリンクバーにある[マイアカウント]をクリックします。

- [サブスクリプションとOinkcode]タブをクリックします。

- [Oinkcodes]リンクをクリックしてから、[コードの生成]をクリックします。

コードはアカウント内に保存されたままになるため、必要に応じて後で取得できます。このコードは、pfSenseのSnort設定に入力する必要があります。

Snort.orgからルールをダウンロードするには、Oinkmasterコードが必要です。

SnortにOinkmasterコードを入力する

Oinkcodeを取得したら、Snortパッケージ設定に入力する必要があります。 Snort設定ページがWebインターフェイスのサービスメニューに表示されます。表示されていない場合は、パッケージがインストールされていることを確認し、必要に応じてパッケージを再インストールしてください。

Oinkcodeは、Snort設定のグローバル設定ページで入力する必要があります。また、EmergingThreatsルールを有効にするチェックボックスもオンにします。 ETルールはオープンソースコミュニティによって維持されており、Snortセットにはない可能性のあるいくつかの追加ルールを提供できます。

自動更新

デフォルトでは、Snortパッケージはルールを自動的に更新しません。推奨される更新間隔は12時間に1回ですが、環境に合わせて変更できます。

変更が完了したら、[保存]ボタンをクリックすることを忘れないでください。

ルールを手動で更新する

Snortにはルールが付属していないため、最初は手動で更新する必要があります。手動更新を実行するには、[更新]タブをクリックしてから、[ルールの更新]ボタンをクリックします。

パッケージは、Snort.orgから最新のルールセットをダウンロードします。また、そのオプションが選択されている場合は、EmergingThreatsもダウンロードします。

更新が完了すると、ルールが抽出され、使用できるようになります。

Snortを初めてセットアップするときに、ルールを手動でダウンロードする必要があります。

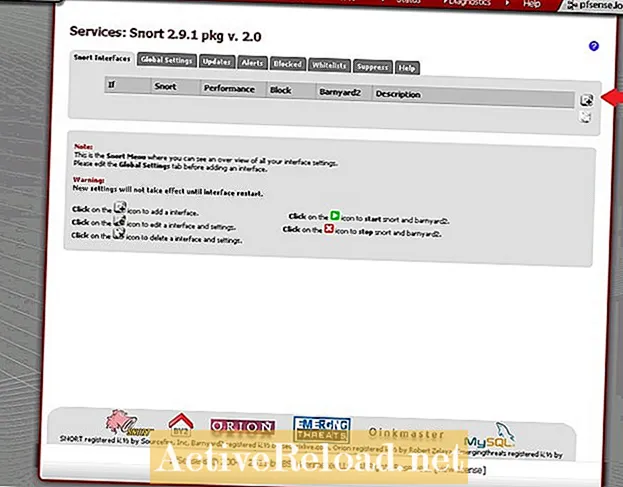

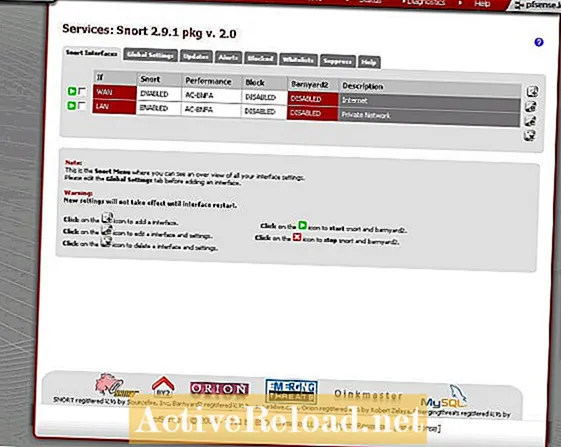

インターフェースの追加

Snortが侵入検知システムとして機能し始める前に、監視するインターフェイスを割り当てる必要があります。一般的な構成は、SnortがWANインターフェースを監視するためのものです。他の最も一般的な構成は、SnortがWANおよびLANインターフェースを監視するためのものです。

LANインターフェースを監視することで、ネットワーク内から発生する攻撃をある程度可視化できます。 LANネットワーク上のPCがマルウェアに感染し、ネットワークの内外のシステムに対して攻撃を開始することは珍しくありません。

インターフェイスを追加するには、Snortインターフェイスのタブにあるプラス記号をクリックします。

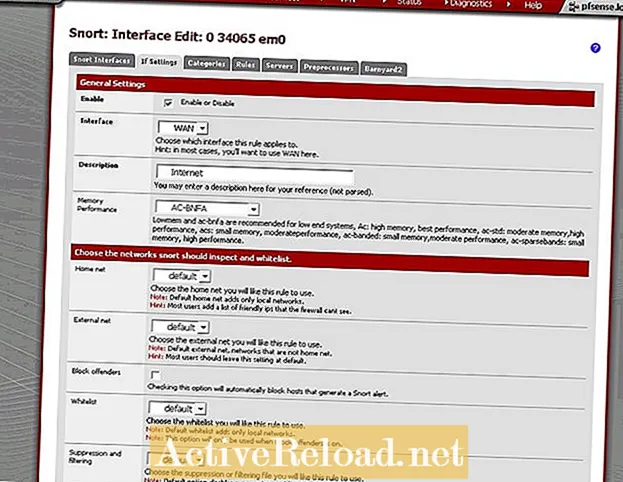

インターフェイスの構成

[インターフェースの追加]ボタンをクリックすると、インターフェース設定ページが表示されます。設定ページには多くのオプションが含まれていますが、物事を稼働させるために本当に心配する必要があるのはほんのわずかです。

- まず、ページ上部の有効化ボックスをオンにします。

- 次に、構成するインターフェースを選択します(この例では、最初にWANを構成しています)。

- メモリパフォーマンスをAC-BNFAに設定します。

- barnyard2が機能するように、[Log Alerts to snortunified2file]チェックボックスをオンにします。

- [保存]をクリックします。

あなたが実行している場合 マルチWANルーター、先に進んで、システム上の他のWANインターフェースを構成できます。 LANインターフェースを追加することもお勧めします。

インターフェイスを開始する前に、インターフェイスごとに構成する必要のある設定がいくつかあります。追加設定を構成するには、[Snortインターフェース]タブに戻り、ページの右側にあるインターフェースの横にある「E」記号をクリックします。これにより、その特定のインターフェースの構成ページに戻ります。 インターフェイスで有効にする必要があるルールカテゴリを選択するには、[カテゴリ]タブをクリックします。すべての検出ルールはカテゴリに分類されます。 Emerging Threatsのルールを含むカテゴリは「emerging」で始まり、Snort.orgのルールは「snort」で始まります。 カテゴリを選択したら、ページの下部にある[保存]ボタンをクリックします。 ルールをカテゴリに分割することで、関心のある特定のカテゴリのみを有効にできます。より一般的なカテゴリのいくつかを有効にすることをお勧めします。 Webサーバーやデータベースサーバーなど、ネットワーク上で特定のサービスを実行している場合は、それらに関連するカテゴリも有効にする必要があります。 追加のカテゴリがオンになるたびに、Snortはより多くのシステムリソースを必要とすることを覚えておくことが重要です。これにより、誤検知の数も増える可能性があります。一般に、必要なグループのみをオンにするのが最善ですが、カテゴリを自由に試して、何が最も効果的かを確認してください。ルールカテゴリの選択

ルールカテゴリの目的は何ですか?

ルールカテゴリに関する詳細情報を取得するにはどうすればよいですか?

カテゴリに含まれるルールを確認し、それらの機能について詳しく知りたい場合は、カテゴリをクリックしてください。これにより、カテゴリ内のすべてのルールのリストに直接リンクされます。

人気のSnortルールカテゴリ

| 種別名 | 説明 |

|---|---|

snort_botnet-cnc.rules | 既知のボットネットコマンドおよび制御ホストをターゲットにします。 |

snort_ddos.rules | サービス拒否攻撃を検出します。 |

snort_scan.rules | これらのルールは、ポートスキャン、Nessusプローブ、およびその他の情報収集攻撃を検出します。 |

snort_virus.rules | 既知のトロイの木馬、ウイルス、およびワームのシグネチャを検出します。このカテゴリを使用することを強くお勧めします。 |

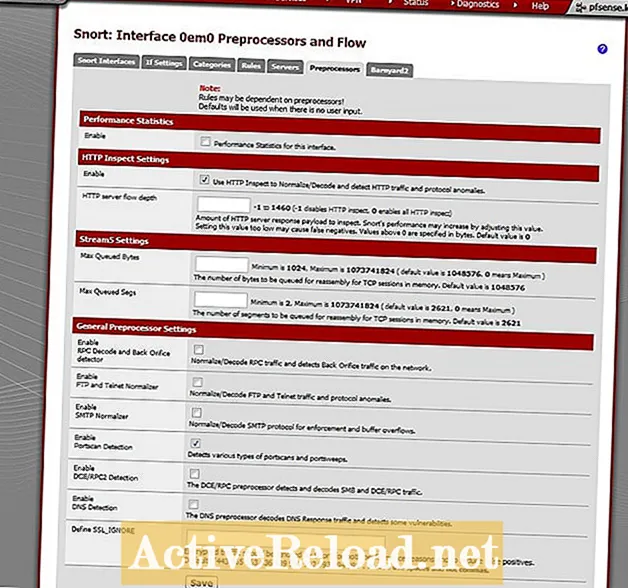

プリプロセッサとフローの設定

プリプロセッサ設定ページには、有効にする必要のある設定がいくつかあります。検出ルールの多くは、それらが機能するためにHTTP検査を有効にする必要があります。

- [HTTP検査設定]で、[HTTP検査を使用して正規化/デコードする]を有効にします

- 一般的なプリプロセッサ設定セクションで、「ポートスキャン検出」を有効にします

- 設定を保存します。

インターフェースの開始

新しいインターフェースがSnortに追加されても、自動的に実行を開始することはありません。インターフェイスを手動で開始するには、設定されている各インターフェイスの左側にある緑色の再生ボタンをクリックします。

Snortの実行中は、インターフェース名の後ろのテキストが緑色で表示されます。 Snortを停止するには、インターフェースの左側にある赤い停止ボタンをクリックします。

Snortの起動を妨げる可能性のある一般的な問題がいくつかあります。

Snortが起動しない場合

アラートの確認

Snortが正常に構成および開始された後、ルールに一致するトラフィックが検出されると、アラートが表示されるようになります。

アラートが表示されない場合は、少し時間を取ってからもう一度確認してください。有効になっているトラフィックの量とルールによっては、アラートが表示されるまでに時間がかかる場合があります。

アラートをリモートで表示する場合は、「アラートをメインシステムログに送信する」というインターフェース設定を有効にすることができます。システムログに表示されるアラートは、 Syslogを使用してリモートで表示.

この記事は正確であり、著者の知る限り真実です。コンテンツは情報提供または娯楽目的のみであり、ビジネス、財務、法律、または技術的な問題に関する個人的な助言または専門的なアドバイスに代わるものではありません。